网上冲浪隐私保障指南(3):社交中泄露的隐私(初稿)

和某人共同创作的网上冲浪隐私保障指南 第二章 初稿,先放在这里,等她修改后再提交正式稿。

文件类隐私泄露

PDF文件

文件中的元数据

- 使用办公软件生成的PDF元数据中,常常会有“作者”字段:

1.1 若办公软件中登陆了云账号,则作者默认为云账号的昵称(WPS/Microsoft Office),若云账号使用手机号作为默认昵称,那可就直接泄露了手机号。

1.2 若未登录云账号,则作者默认为当前操作系统登陆的用户名。 - PDF元数据中包含有创建PDF的应用程序名称以及操作系统名称。其中会包含有不少可用于分析创作者设备的内容,如系统为MacOS则说明创作者使用Mac系列电脑进行创作。

- PDF元数据中含有“标题”字段

这个标题并非是文件内容的标题,而是在制作PDF文件时,软件依据某些规则设定的标题。

例如:小明把某个word文档调整好格式,第一次保存时文件内容标题为“小明的模板”,作为自己日后写作的格式模板来用,每次新建文档时将这个文件复制一份,重新编写其中的内容。

那么便有可能出现,之后每个新文档输出PDF时,都将最初的“小明的模板”作为元数据的标题来保存,此时便会出现隐私泄露。

PDF中的字体

许多朋友肯定会好奇,那你这个字体能看出来啥子东西嘛。

嘿,有时候还真的可以看出来。不同系统的默认字体不同,输出的PDF包含的字体自然也不同。如小米手机默认的小米兰亭字体,华为是HUAWEI Font、ColorOS为OPPO Sans。尽管可以自定义修改为其他字体,无法让字体成为判断手机厂商的充要条件,但它仍是充分条件。

Word/Excel/PowerPoint文件

元数据

这些文件的元数据中包含有标题、作者、编辑者、创建时间编辑时间及打印时间,可在文件->文件信息栏目中查看/清除。

照片文件

EXIF信息

照片文件会在EXIF中存储大量的拍摄信息,包括拍摄地的经纬度、拍摄时间、拍摄设备厂商和型号、镜头信息、拍摄时ISO及曝光设置等等。这些信息会暴露拍摄者大量的个人隐私,在分享照片时应当特别注意是否清理了exif信息。

视频文件

元数据信息metadata

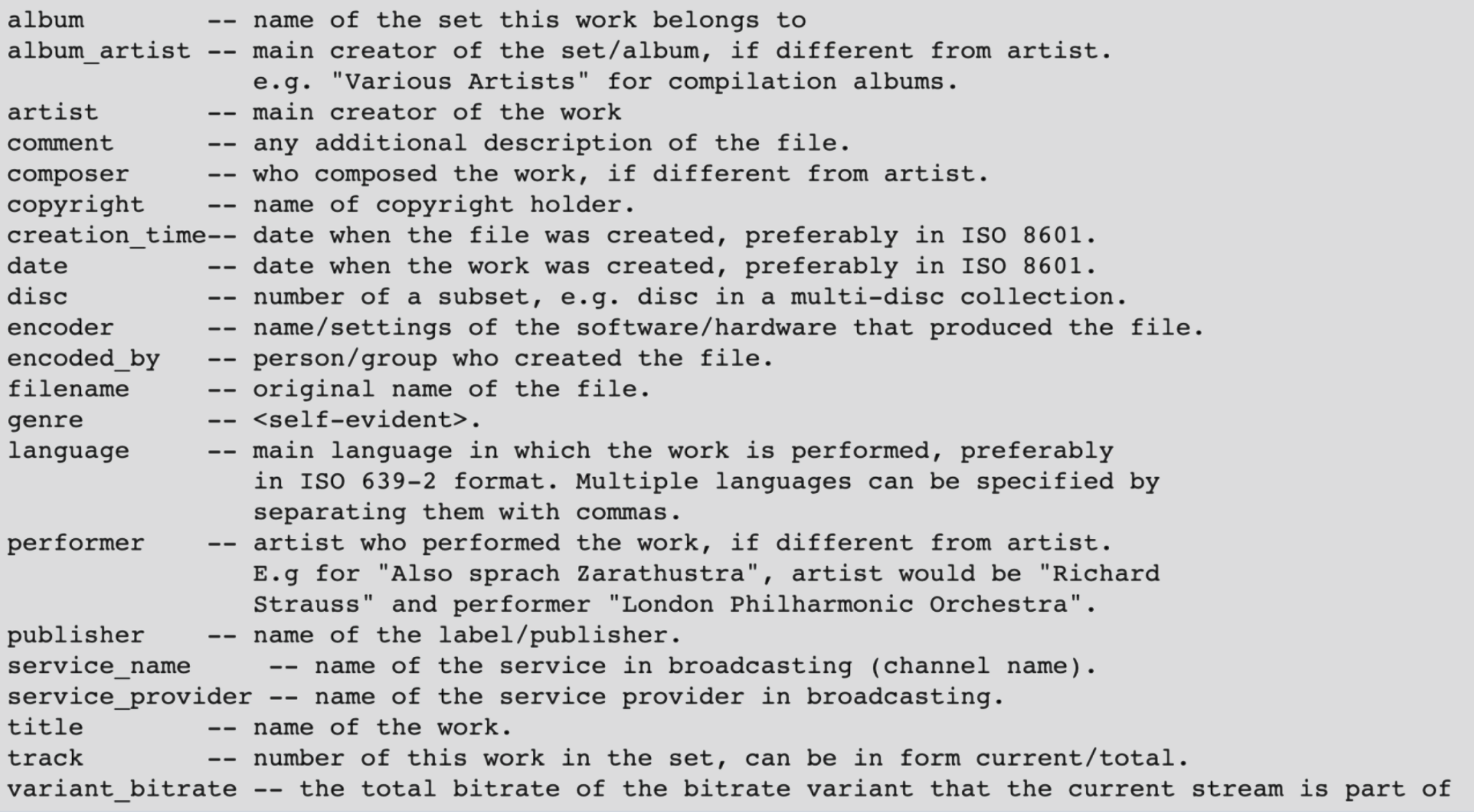

元数据是嵌入视频文件中的一个小数据库,它能够存储和视频有关的数据。常见的metadata如下图所示,包括作者、专辑、版权、编解码时间、发布者等等等等,理论上,所有的键值对数据都可以手动加进来。

如果是用Final Cut Pro X剪辑分享的话要稍微留意,它相比Adobe Premiere Pro会记录更多的metadata,包括视频名称、视频介绍(Movie_More)、演出者(Performer,这个最容易泄漏姓名,因为默认是本机用户名,在导出的时候可以选择删掉)。

如一篇文章所讲,可以使用metadata对视频创作者的生活和工作习惯进行分析。

部分视频还会包含有地点信息。

分享链接的隐私泄露

肉眼可见的“小尾巴”记录了分享者的信息

在Bilibili、知乎、网易云等各种站点分享视频、文章、音乐给朋友时,会得到一个的分享链接。朋友点击这个链接,就可以直接访问该内容。但需要我们注意的是,这个分享链接里,包含了分享者的标识码,也就是我们所说的小尾巴。

我们以B站视频分享链接举例:

https://www.bilibili.com/video/BV1aa23YCEex/?share_source=copy_web&vd_source=3e0827a6995f8b683c444744fba4acdd

将其拆分为如下几个部分:

https://www.bilibili.com/: 这一部分是哔哩哔哩站点的网址

video/BV1aa23YCEex:这一部分是所分享的视频,video之后的编号是视频的BV号,可以根据BV号唯一地确定一个B站地视频

?share_source=copy_web:这一部分是分享者分享的方式,此处copy_web表明是从web页面复制的链接

&vd_source=3e0827a6995f8b683c444744fba4acdd:这部分vd_source后,即是分享者的分享标识,可以用于唯一地定位分享者账户。

经过分析,目前该分享标识是分享者账户uid的md5值,可使用爆破的方法通过分享标识反推分享者uid。在我的测试中,现代CPU单核心只需要350s左右即可爆破出用户uid。

有许多平台的分享链接小尾巴甚至是明文的,包含了分享者的uid,分享时间戳,app版本等等内容,需要朋友们多加留意。

看不到的“小尾巴”防不胜防

如此明显的小尾巴很容易被清除掉,但没有小尾巴,就不会暴露分享者的信息了吗?

依旧是上述B站分享的场景,我们可以有这样的方案:用户每次分享时,通过用户uid和视频的BV号生成一个新的id,我们暂且称之为pid。那么,便可给用户一个类似于

https://www.bilibili.com/video/PIDasdfghjkkl/的链接,在这个链接中,我们似乎没有看到小尾巴,但站点确实可以通过PID后的标识号,找到分享者。

别人发你的链接,或许是你隐私丢失的开始

链接也能用来搜集接收者的信息

使用精心构造的链接可以神不知鬼不觉地搜集你的信息。现在,假设你的朋友向你分享了一个视频,发送了这样一个链接 https://gghaswords.com/your-favorite-video.php (当然,真正的链接会与视频链接很相像)。现在,你只需要点击这个链接访问,就会被搜集IP地址信息,以及你的浏览器、操作系统信息、显卡信息、语言&时区信息、网络信息乃至电量信息。(放心,你可以安心点击,这个页面不会存储访问者的任何信息,只是展示站点)在真正的钓鱼中,你的信息被搜集后,会被无感地导向视频页面。

邮件也并不一定安全

就像是上述用于搜集接收者信息的链接一样,我们想办法在邮件里添加这么一条链接,并让接收者自动点击,不就可以知道邮件接受者的IP地址了吗!

通过“远程图像”即可搜集邮件收件者的IP地址及阅读状态。具体实现方法也很简单。

首先,我们构造一个特殊的在线图像网址,当它被访问时,我们记录访问者的IP地址。

我们将该图像插入到邮件中。当邮件被打开访问时,收件人会自动加载这个远程图像,自然会被记录IP地址信息和阅读状态。

这个技术已经被广泛应用,因此绝大多数邮件服务商都会禁用“自动加载远程图像”这个功能,只有用户手动点击加载图像后,才会拉取远程图像。

出于好玩&向大家展示远程图像,我做了一个在线图像网址,它会依据访问者的IP地址返回不同的图像。https://gghaswords.com/email-pic.php 这个网址不会记录存储访问者的任何信息,依旧可以放心访问。